公告编号:TPSA21-23公告来源:TSRC发布日期:2021-05-12

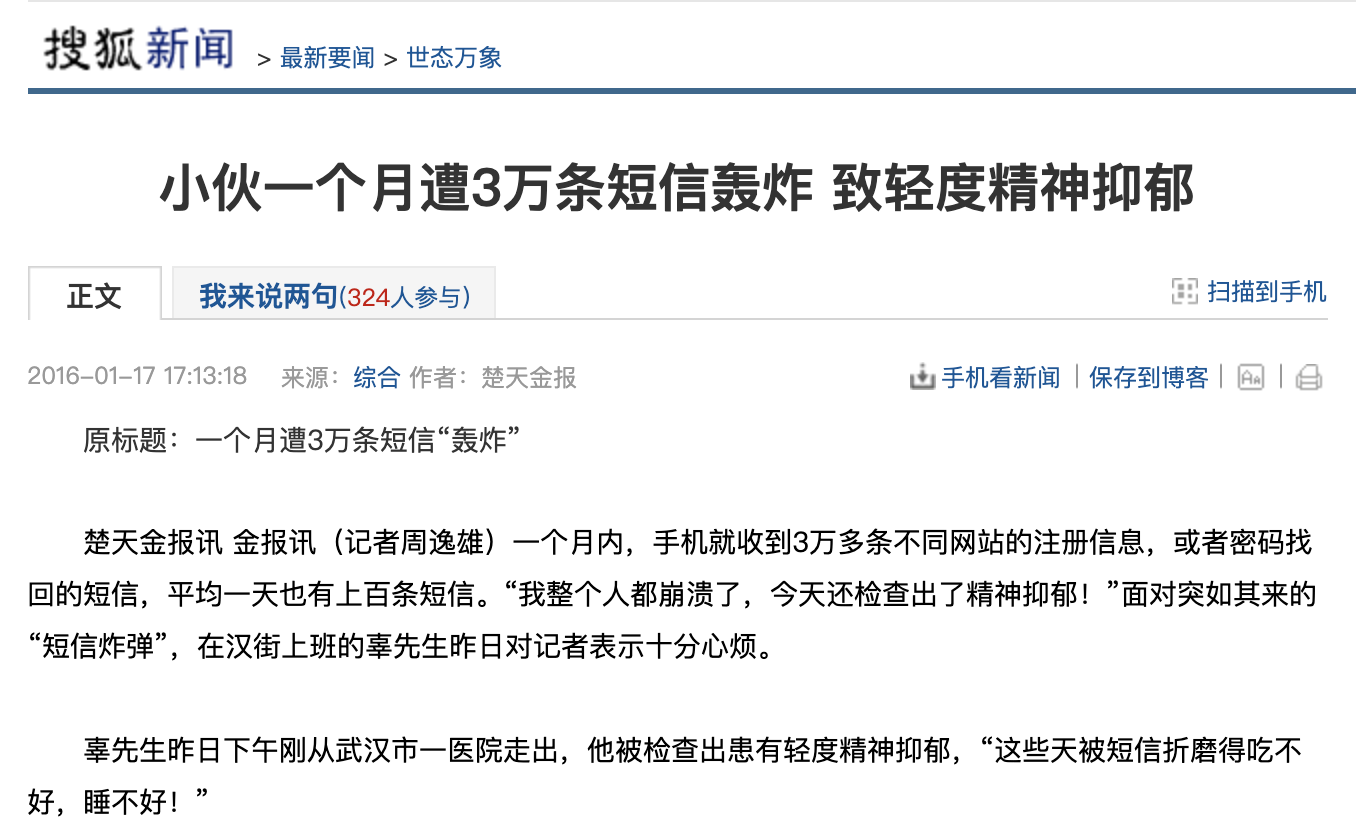

2016年,一名武汉男子由于长期遭受短信轰炸,精神崩溃,患上抑郁症。

5年过去了,类似的事件依然存在,黑产向用户实施短信轰炸的恶意行为,已对用户造成了极大的困扰。

不仅是用户,企业也深受其害,被短信轰炸利用的企业涉及各行各业。

而企业网站在日常运营中,难以分辨短信下发接口是正在被普通用户使用,还是被短信轰炸黑产团体利用。

由此,腾讯呼吁各行各业共同防治短信轰炸的恶意行为,保护用户安全,避免企业短信接口被恶意利用、造成品牌和经济损失。

公司业务是否存在短信接口被利用的风险?以下为2个简单的评估方式:

1、业务下发短信的时候,是否强制需要登录相关的账号?

2、下发短信对象的手机号为登录账号绑定的手机号,还是可以任意填写手机号?

如果业务下发短信的时候,不需要强制登录相关账号,或者可以任意填写手机号,那么就被黑产团伙利用的风险就很高。

腾讯也曾是短信轰炸的受害者之一。经过持续治理,腾讯每日拦截利用腾讯短信接口进行轰炸的恶意行为近30万次,近95%的作恶行为被成功拦截。

在此,我们建议以下防护方法:

可使用防水墙 (https://007.qq.com/) 方案,也可以采用业务自研的验证码方案。验证码是简单快速解决问题的最好方法。

建议新上线的产品优先采用此解决方案。腾讯云目前已经提供类似解决方案:

https://cloud.tencent.com/product/nvs

除非产品有特殊原因,可以更多地推荐用户使用第三方更成熟的账号授权登录方式。

针对短信验证码的发送量级(单手机号或号码总量)做好监控,出现异常情况时能够及时发现。

如有其他问题,欢迎通过以下方式联系腾讯黑镜:

1、微信搜一搜“腾讯黑镜”

2、邮件咨询blackmirror@tencent.com

更多短信轰炸相关信息详见:https://mp.weixin.qq.com/s/E4FFn7tmsg1JfRUqcVarHg

捐款成功,感谢您的无私奉献