作者:公布时间:2014-09-05阅读次数:59525评论:10

引言

提起“宙斯盾”,军迷们肯定不会陌生,霉菌航母编队中担当防控、反潜重任的提康德罗加级巡洋舰上装备的就是它。“宙斯盾”作战系统可以有效地拦截敌方同时从四面八方发动的导弹攻击,是整个舰队的坚固盾牌。该系统最重要,也是最显眼的就是“AN/SPY-1”被动电子扫描阵列雷达,该雷达可同时监视400批目标,是“宙斯盾”作战系统的心脏。

腾讯安全中心也打造了抵御DDoS攻击的“宙斯盾”作战系统,为在浩瀚的互联网大洋中披荆斩棘的鹅们保驾护航,而我们自己的“AN/SPY-1”雷达,就是这篇文章的主角—“大眼”系统。

在我们开始之前,先来看下面这两个场景。

场景1:暑假期间,网友丝丝正在同一群小学生撸的火热,就在即将推上对方高地的关键时刻,突然卡成翔!!!正当丝丝绝望无助迁怒无辜键盘之际,游戏又恢复正常,丝丝怀着满腔的热恨点爆了对方的水晶。

场景2:开学了,丝丝奋战5个通宵,替心仪的女神做了课程设计,发布在腾讯云。正当给女神演示之际,服务器突然各种资源爆表,网站无法访问,正当丝丝绝望无助迁怒无辜键盘之际,网站又恢复正常,丝丝成功与女神共进晚餐。

上面两个看似无关的场景,其实都有“大眼”系统的身影。下面结合上述场景,从架构及实现两个方面对“大眼”系统进行简单的介绍,供大家拍砖。

架构

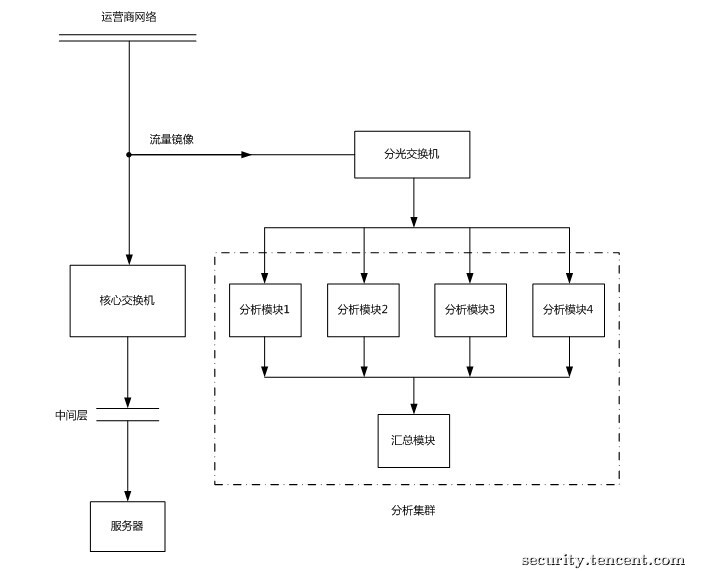

顾名思义,“大眼”系统的设计目标就是快速检测各种DDoS攻击,这就需要对全网流量进行实时分析。对于规模较小的网络架构,可能会选择串联的方式部署检测系统,这样无论是部署还是维护都十分便利。但是,鹅厂的网络规模,串联是不现实的。于是就有了下图这种架构:

图1、大眼架构

这里在运营商和鹅厂核心交换机之间的链路上加了个分光器,将全部流量镜像一份,发送到分光交换机,再由分光交换机负载均衡到分析集群中进行处理。这里需要注意的是,由于分光交换机负载均衡后,同一目的IP的流量会被打散到不同的分析模块,最终为了获取到该目的IP的完整流量,需要再将分析结果汇总,从而识别出DDoS攻击。

目前大眼系统基于该架构的分析处理能力完全满足DDoS攻击的检测需求。

实现

大眼系统能有效检测四层DDoS攻击和七层DDoS攻击,场景1中丝丝遇到的情况就是典型的四层DDoS攻击。

四层DDoS攻击中常见的攻击手法有SYNFLOOD、ICMPFLOOD、UDPFLOOD、DNSFLOOD、NTP反射攻击等,大眼系统能够有效检测上述攻击类型,具体功能模块如下图所示:

图2、四层DDoS攻击检测模块示意图

大眼采用DPDK来实现高性能收包,随后对收到的数据包进行逐包深度解析,对IP、端口、TCP标志位等信息进行攻击特征分析,对异常数据进行流量基线二次矫正,最终识别出攻击行为。对确认为攻击的行为,进行抓包取证、分析,最后将数据包通过负载均衡转发给应用层处理模块进行应用层攻击检测。

场景1中出现的游戏卡顿,就是恶意玩家针对该局游戏进行的DDoS攻击,殊不知在攻击的同时,此恶意行为已被大眼捕获并及时联动防御系统进行流量清洗,恶意流量被清洗后,游戏恢复正常。正所谓,“大眼助你吊打小学生”。

上文提到在四层攻击检测完成后,会将数据包转发给应用层处理模块进行应用层攻击检测,这里应用层检测的实现细节如下图所示:

图3、应用层攻击检测模块示意图

应用层处理模块在收到四层模块转发的数据包后,同样会对该数据包进行深度包解析,对TCP应用层数据进行流重组操作,对重组后的数据进行HTTP解码,解析出UA、HOST、REFERER等HTTP协议字段,此时也会对进行URL编码及配置Rewrite规则的HTTP请求进行相应的解码操作,随后进行CGI维度的统计分析,对识别出的异常请求,进行CGI基线二次矫正,最终识别出应用层攻击行为,对确认为攻击的行为,进行抓包取证、分析。

场景2中出现的服务器资源飙升,即是某高富帅对该网站的CC攻击导致,殊不知在CC攻击的同时,该攻击行为也被大眼捕获,对恶意流量进行联动、清洗,随后网站访问恢复正常。正所谓,“大眼助你迎娶白富美”。

结语

经过5年多的发展,大眼系统已经成为集四层DDoS攻击及七层CC攻击发现于一身的网络流量分析系统。后续大眼还会在入侵行为发现及基础数据分析上继续发力,打造大数据分析平台。

捐款成功,感谢您的无私奉献

评论留言